¿SABEMOS POR DONDE NAVEGAN NUESTROS HIJOS?

Ya conocemos muy bien el peligro que representa Internet, para cualquier usuario, más allá de las páginas por donde navegue, ya sea en forma voluntaria o no, siempre estamos expuestos a la posibilidad de caer en las garras de alguna persona con mucho tiempo libre o ante alguno de los tantos códigos maliciosos que deambulan por la red.

Imagínense entonces las posibilidades que tienen los menores de edad de no caer en lo mencionado. Muy pocas.

Una de las inquietudes más preocupantes que los padres tenemos con respecto a nuestros hijos, y relacionada con informática, es precisamente Internet, es decir, ¿sabemos por donde navegan nuestros hijos? ¿cómo podemos restringir el acceso a determinadas páginas que pueden ser dañinas?

En este sentido e intentando no caer en la polémica que genera el hecho de la privacidad al “monitorear” las actividades de nuestros hijos, yo diría más que monitorear es “controlar”, obviamente para que exista un control tiene que existir un ente que oficie de contralor, y en este caso, nosotros, como padres.

Entonces, intentemos dar respuesta a la segunda pregunta:

ESET ha pensado en este tipo de escenarios y en sus nuevos productos, tanto en ESET NOD32 Antivirus 3.0 como ESET Smart Security, ha incorporado nuevas funcionalidades que permitirán minimizar no sólo los riesgos de infección sino que también mantener un buen control sobre determinados sitios web.

Veamos de qué se trata. Estamos hablando de lo que se conoce como control parental, que, como ya habrán podido deducir, se trata del control que ejerce un padre hacia las actividades que realizan sus hijos menores de edad, a nuestros efectos, frente a la computadora.

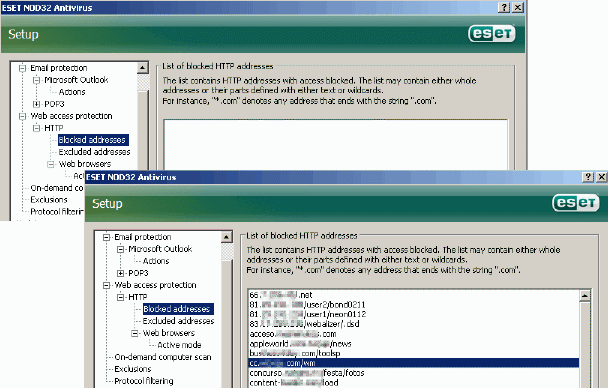

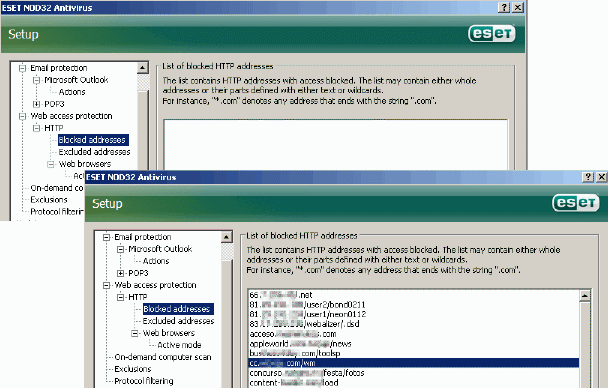

La funcionalidad que nos permite realizar el control en cuestión se llama Blocked addresses y llegamos a ella desde Setup > Advanced Setup > Web access protection > http.

Listado de páginas que ESET NOD32 bloqueará

De esta manera, la funcionalidad nos permite bloquear determinadas direcciones web, agregándolas una por una o desde un archivo .txt, incluso podríamos bloquear direcciones a partir de determinadas palabras como por ejemplo xxx, sexo, crack, etc, etc, etc.

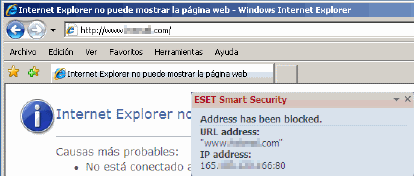

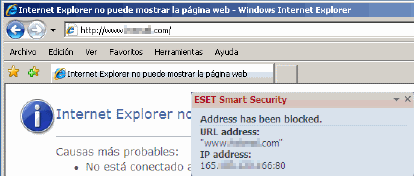

El resultado de esta simple pero poderosa configuración se refleja en la siguiente imagen, tanto ESET NOD32 Antivirus como ESET Smart Security bloquearán las URL’s que figuren en su lista.

Bloqueo de páginas en ESET Smart Security

Como podrán observar, no sólo podemos contar con una solución antivirus que bloquee amenazas conocidas y desconocidas sino que también podremos controlar una serie de cuestiones que a seguridad se refieren y proteger a nuestros hijos de contenidos poco apropiados que pueden encontrarse al navegar por Internet.

Jorge

Fuente: http://blogs.eset-la.com/laboratorio

Ver más