Lo que en un principio, los usuarios desinformados, pensarían que se trata de una verdadera, creativa, colorida y linda tarjeta virtual enviada por alguna amiga “o amigo”, puede traer consecuencias desagradables para nuestro equipo y fastidio para nosotros.

Muy sabio es aquel dicho que dice: “la curiosidad mató al gato”, como también lo es aquello que naturalmente poseemos como seres humanos: nos mata la intriga y la curiosidad; y más aún como usuarios informáticos, donde, como diría un experto profesional de la materia, nos convertimos en “pistoleros del doble clic”.

Así quedó comrpobado en ”Las tarjetas virtuales de Nuwar”, donde se demostró de qué manera este malware se disemina a través del correo electrónico incrustando un enlace que supuestamente nos invita a descargar una tarjeta virtual pero que en realidad se trata del código del gusano informático.

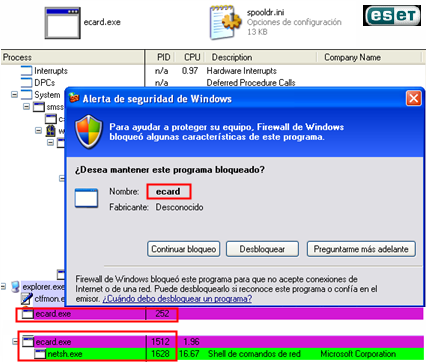

Inmediatamente después de ser ejecutada la supuesta tarjeta virtual, levanta un proceso bajo el nombre “ecard.exe” (el mismo nombre del archivo ejecutado) a su vez, éste ejecuta la herramienta “netsh.exe”.

Netsh.exe es una herramienta que trae incorporado el sistema operativo y sirve para configurar y supervisar en forma remota o local los equipos conectados a una red.

Si tenemos activo un firewall, situación deseable y recomendada para cualquier usuario, nos alertará cuando el malware intente establecer una conexión.

En la siguiente captura podemos ver las acciones realizadas por el Nuwar hasta aquí descriptas.

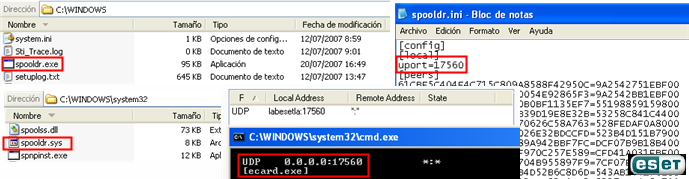

Paralelamente a lo mencionado, genera un archivo llamado “spooldr.ini” en la misma carpeta desde donde se copió el código malicioso (ecard.exe) mediante el cual establece el puerto donde se quedará “escuchando”.

Por otro lado, el malware realiza una copia de sí mismo en la carpeta Windows bajo el nombre de “spooldr.exe” y genera en la carpeta Windows/System32 el archivo “spooldr.sys” (denominado por ESET NOD32 como Win32/Nuwar.AE) que contiene instrucciones para matar los procesos de varias herramientas de seguridad.

Hasta esta instancia, los archivos creados por el Nuwar son fácilmente visibles y eliminados, esto puede llevar a suponer, por ejemplo, que el malware se encuentra en proceso de desarrollo y todavía adolece de ciertas características que el desarrollador intenta lograr con su creación.

Pero los que lidiamos con los códigos maliciosos, logramos dotarnos de algo en lo que la mayoría de los profesionales de Seguridad caen, la paranoia; dicho de otra manera, no creemos nada que un malware nos muestre, entonces probamos cada cosa que podemos para intentar saber el recorrido que los códigos maliciosos realizan por la computadora.

Y fue así que luego de reiniciar la PC donde nuestro amigo Nuwar se aloja cómodamente, pudimos descubrir que en realidad incorpora en su código propiedades de rootkit, ya que esconde sus archivos y procesos.

Si bien es verdad que este tipo de técnicas, el engaño por intermedio de tarjetas virtuales, no es novedosa y que data desde hace mucho tiempo atrás, la realidad es que sigue siendo utilizada porque hay muchísimos usuarios que desconocen éste y la mayoría de las metodologías de los delincuentes informáticos.

Jorge

Fuente: http://blogs.eset-la.com/laboratorio

Publicado por

Jorge Mieres

0

comentarios

![]()