Guía para socializar en línea de modo seguro

Los padres, maestros y tutores que se hacen cargo de los jóvenes que son socialmente activos en línea deben primero establecer expectativas razonables. Prohibir a los jóvenes usar redes sociales puede obligarlos a hacerlo a escondidas y encontrarse en otro lugares (como computadoras en bibliotecas, teléfonos móviles o las computadoras de sus amigos) para seguir su vida social en línea. Una alternativa positiva es enseñarles cómo pensar de forma crítica sobre lo que están viendo, leyendo, escuchando y compartiendo en línea, y pedir ayuda cuando algo no parece bien.

GUÍA PARA JÓVENES:

A continuación presentamos algunas sugerencias para que los jóvenes tengan presente a la hora de ingresar a redes sociales, chats o blogs.

• Utiliza un seudónimo o nombre de código en lugar de tu nombre real. No utilices un nombre que sea sexualmente sugerente u ofensivo para otros. Esto puede ayudar a reducir la probabilidad de acoso en línea.

• Configura tus perfiles para que estén privados de modo que sólo la gente que vos invites pueda ver lo que publicas.

• No compartas tu dirección, teléfono u otra información personal en ínea. No reveles tu ubicación real o planes para salidas o eventos.

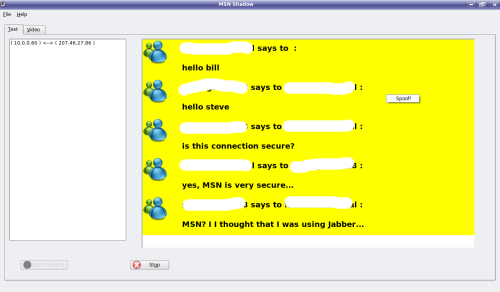

• Ten cuidado de compartir fotos provocativas o detalles íntimos en línea, incluso con la gente que conoces o, incluso, en un correo electrónico o sms. La información podría ser copiada y hacerse pública. Recuerda: lo que digas en una sala de chat o sesión de mensajería instantánea se queda allí y no puede eliminarse después.

• Mantén actualizado tu software de seguridad y asegúrate de que el resto de las aplicaciones de software estén actualizadas y con sus respectivos parches.

• Lee “entre líneas”. Sé consciente que, si bien algunas personas son muy agradables en línea, otras actúan de forma amable porque están tratando de obtener algo.

• Evita las reuniones a solas. La única forma de que alguien pueda lastimarte físicamente es si están ambos en el mismo lugar. Si realmente tienes que conocer a alguien en persona, no vayas solo y dile a tus padres dónde estarás.

• Piensa cómo respondes. Si alguien dice o hace algo que te haga sentir incómodo, bloquéalo y no respondas. Si continúan, deja que tus padres u otro adulto lo sepa y guarda el mensaje.

• Todos estos mismos consejos se aplican para el uso de los celulares.

GUÍAS PARA PADRES:

A continuación, una guía para que los padres logren involucrarse con la vida digital de sus hijos:

• Definan expectativas razonables. Desconectar el cable del sitio social favorito de su hijo es como desconectar su vida social. Esto puede cerrar la comunicación y hacer que los niños actúen a escondidas, aumentando el riesgo para ellos.

• Hable con sus hijos sobre qué sitios están visitando y qué están haciendo en línea. Ayúdelos a entender algunos lineamientos de seguridad básicos, como proteger su privacidad (incluyendo contraseñas), nunca hablar de sexo con la gente que no conocen, evitar las reuniones a solas con gente que conocen en línea y ser cuidadosos con lo que publican en línea.

• Apoye el pensamiento crítico. Estimule a su hijo para que desarrolle un buen sentido de la seguridad y las relaciones, tanto en línea como fuera de ella.

• Considere el uso de Internet en un lugar de alto tráfico en su hogar para ayudar a monitorear las actividades y ampliar el uso.

• Trate que sus hijos compartan sus perfiles y blogs con usted. También, utilice motores de búsqueda y las herramientas de búsqueda de los sitios de redes sociales para buscar el nombre completo de sus hijos, números de teléfono y otra información que los identifique. No está invadiendo su privacidad si están proporcionando información personal en lugares públicos en línea.

Para consultar más información sobre la seguridad en Internet para niños y familias, visite www.trendmicro.com/go/safety

Visto en http://seguridad-informacion.blogspot.com

# pistus