CUANDO QUEDAN RASTROS DEL MALWARE

Si bien es cierto que un usuario final, al adquirir una solución antivirus, siempre busca lo mejor debido a sus características en cuanto a la detección de códigos maliciosos, además de otro tipo de factores que involucran la performance de nuestra computadora, la realidad es que en algunas oportunidades nuestro antivirus puede no eliminar ciertas amenazas.

Y esto de ninguna manera significa que la solución elegida es poco efectiva o que hemos optado erróneamente. Debe notarse que he remarcado las palabras detección y eliminar ya que muchas veces se piensa, erróneamente, que son sinónimos. Que se detecte una amenaza no significa que se elimine la misma luego de una infección. Se debe recordar que el objetivo de un antivirus es detectar una amenaza para prevenir la infección, y sus capacidades de limpieza pueden ser otras ventajas incorporadas.

En este punto, y si bien no viene al caso vale la pena mencionarlo, detrás de cada herramienta antivirus se encuentran muchísimas personas trabajando para ofrecer siempre la mejor respuesta de detección y eliminación dependiendo el caso que se trate.

¿Qué quiero decir con esto? Nada raro, tampoco vender algo. Simplemente contar que ningún software de seguridad es 100% seguro, sí se puede alcanzar un nivel muy alto de detección dependiendo de las técnicas que utilice el AV.

Aclarado ese punto, el tema es que al eliminar un código malicioso, se puede dar el caso de que queden “secuelas” del paso del malware por nuestra PC, que en la mayoría de los casos tienen que ver con claves de registro y archivos que ha creado el malware, y que el producto no ha eliminado completamente.

Lo importante en este caso es que el malware deje de reproducirse y de ejecutarse en el sistema. Una buena solución sería explorar manualmente el registro del sistema en busca de las “restos” que pudieran haber quedado.

El malware actual suele agregar y/o modificar algunas de las siguientes claves de registro:

- HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run

- HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

- HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\RunOnce

- HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunOnce

- HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\ RunServices

- HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\ RunServicesOnce

- HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\ RunOnce\Setup

- HKLM\SOFTWARE\Microsoft\SharedTools\MSConfig\startupreg

Los creadores de malware no buscan dejar referencias del código maliciosos en estas claves del registro por que sí, lo hacen por que estas claves en particular son las que permiten que los programas que en encuentran referidos en ella se ejecuten.

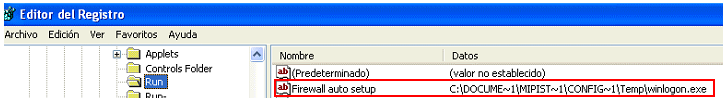

Es decir, toda referencia a archivos ejecutables que se encuentren en la clave “Run” del registro, implica que se levantarán como procesos en cada inicio del sistema operativo, lo que asegura, en el caso de los códigos maliciosos, que el proceso dañino se activará al arrancar la computadora. En la siguiente imagen podemos ver una clave maliciosa creada por un malware:

Nota importante: que un programa figure en esa lista no significa que sea malicioso ya que los procesos legales del sistema también utilizan esta técnica. Lo dificil suele ser identificar qué es qué.

Pero más allá de las explicaciones que se pueden dar, es importante que recuerden que la principal barrera contra los códigos maliciosos somos nosotros mismos y la prevención (o detección como se mencionó al comienzo). Además, con un antivirus con detección proactiva como ESET NOD32 estableceremos una suerte de “antivirus humano” dentro de nuestro sistema.

Jorge

Fuente: http://blogs.eset-la.com/laboratorio

Ver más