ATAQUE MASIVO A MILES DE SITIOS WEBS A TRAVÉS DE SCRIPTS

Tal y como comentabamos ayer se han encontrado gran cantidad de sitios conocidos y confiables (incluso mucho de ellos educativos, gubernamentales y de la lista Fortune 500) que apuntan a scripts hosteados en sitios chinos y que permiten la descarga de archivos ejecutables dañinos.

En este momento se registran alrededor de 120.000 sitios afectados, de los cuales un porcentaje importante son sitios en español (clic en la imagen para ver más grande).

Aparentemente, a través de un ataque de SQL Injection, decenas de miles de sitios que utilizan Microsoft SQL Server han sido modificados agregando enlaces a sitios dañinos en sus tablas de la base de datos.

A través de estas modificaciones se ha logrado que cada vez que se ingrese al sitio atacado, se cargue en el navegador del usuario un Javascript que invoca a otros scripts que explotan diversas vulnerabiliades en el sistema operativo, navegador y aplicaciones del usuario:

A través de estas modificaciones se ha logrado que cada vez que se ingrese al sitio atacado, se cargue en el navegador del usuario un Javascript que invoca a otros scripts que explotan diversas vulnerabiliades en el sistema operativo, navegador y aplicaciones del usuario:

- Vulnerabilidad MDAC (Microsoft Data Access Components), ya corregida por Microsoft en abril de 2006 con la actualización MS06-014.

- Vulnerabilidad en Yahoo! Messenger ya corregida.

- Una vulnerabilidad en Real Player solucionada en octubre de 2007 y otra vulnerabilidad en RealPlayer reportada este 3 de enero y aún no corregida. Si Ud. dispone de Real Player instalado, extreme la precauciones.

A modo de ejemplo analicemos un caso de un conocido (y muy visitado) sitio de musica latinoamericano que se ha visto afectado. Al momento de escribir el presente, este sitio ya ha solucionado y solventado el ataque.

Al ingresar al sitio lo único que se notará es una carga "más lenta" del mismo. Esto sucede debido a que múltiples sitios y archivos están siendo invocados y descargados en este momento de otros servidores. En el sitio puede verse lo siguiente:

Al ingresar al sitio lo único que se notará es una carga "más lenta" del mismo. Esto sucede debido a que múltiples sitios y archivos están siendo invocados y descargados en este momento de otros servidores. En el sitio puede verse lo siguiente:

Al descargar el código fuente pueden verse los enlaces al script dañino en el sitio uc8010[dot]com (o ucmal[dot]com en otros casos) y ejecutando el archivo Javascript 0.js múltiples veces. Si Ud. es administrador de red le recomendamos bloquear estos sitios de inmediato.

Esto es debido a que la inyección SQL ha impactado en diversas tablas y esto permite la modificación masiva de las cabeceras del archivo HTML involucrado. Los dominios mencionados han sido registrados el 28 de diciembre pasado y evidentemente el único fin ha sido el de crear este ataque masivo.

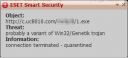

A continuación, si el usuario dispone de algunas de las vulnerabilidades mencionadas, y no cuenta con una protección antivirus adecuada, se procederá a ejecutar 4 scripts ofuscados que descargan al menos 3 archivos ejecutables dañinos. Estos archivos ejecutables son detectados por la heurística avanzada de ESET NOD32.

Parte del código fuente del archivo 0.js es el siguiente, donde se invoca a un nuevo script llamado w.js:

A continuación, si el usuario dispone de algunas de las vulnerabilidades mencionadas, y no cuenta con una protección antivirus adecuada, se procederá a ejecutar 4 scripts ofuscados que descargan al menos 3 archivos ejecutables dañinos. Estos archivos ejecutables son detectados por la heurística avanzada de ESET NOD32.

Parte del código fuente del archivo 0.js es el siguiente, donde se invoca a un nuevo script llamado w.js:

Este script a su vez invoca a nuevos scripts y también ya puede verse el primer código ofuscado que comienza a realizar pruebas de vulnerabilidades en el sistema del usuario:

Este proceso de descarga de archivos Javascripts ofuscados (e incluso un Vbscript) continúa y luego de seguir todo el proceso completo se contará con los siguientes archivos descargados:

Este proceso de descarga de archivos Javascripts ofuscados (e incluso un Vbscript) continúa y luego de seguir todo el proceso completo se contará con los siguientes archivos descargados:

Como puede intuirse con los nombres de los mismos, cada uno de ellos explota una de las vulnerabilidades ya mencionadas. Si estos exploits tienen éxito, el sistema resultara infectado con algún tipo de malware. Los 3 archivos ejecutables que pueden verse en la imagen son troyanos ladrones de contraseñas de juegos en línea. Estos archivos ejecutables son detectados por la heurística avanzada de ESET NOD32 cuando intentan ser descargados:

Si Ud. es administrador de un sitio web recomendamos:

- Ser muy cuidadosos cuando suceden este tipo de ataques

- Verificar el código fuente de sus aplicaciones para evitar ataques de SQL Injection (hardening de aplicaciones)

- Verificar su sitio continuamente para detectar posibles vectores de ataques

- Bloquear los sitios mencionados en el presente

- Si Ud. es una de las víctimas informar a sus clientes y visitantes, bajar el sitio si es necesario y solucionar el inconveniente (recuperar la base de datos, sanitizar el código fuente, etc.)

Si Ud. es usuario recomendamos:

- Aplicar las actualizaciones del sistema operativo y las aplicaciones que utiliza

- Bloquear los sitios mencionados en el presente

- Instalar un antivirus con capacidades de detección heurística que evite la descarga de archivos dañinos

Fuentes:

http://blogs.eset-la.com/laboratorio/2008/01/08/ataque-masivo-sitios-web/

http://www.computerworld.com/action/article.do?command=viewArticleBasic&articleId=9055858

http://isc.sans.org/diary.html?storyid=3810

http://explabs.blogspot.com/2008/01/so-this-is-kind-of-interesting.html

http://www.computerworld.com/action/article.do?command=viewArticleBasic&articleId=9055599

http://www.informationweek.com/shared/printableArticle.jhtml?articleID=205600157

http://websmithrob.wordpress.com/2008/01/07/nuc8010com-real-exploit-hack-via-sql-injection/

http://blog.trendmicro.com/new-realplayer-exploit/

http://www.trendmicro.com/vinfo/virusencyclo/default5.asp?VName=EXPL%5FREALPLAY%2EH

http://www.symantec.com/enterprise/security_response/

http://ddanchev.blogspot.com/2008/01/massive-realplayer-exploit-embedded.html

http://blogs.eset-la.com/laboratorio/2008/01/08/ataque-masivo-sitios-web/

http://www.computerworld.com/action/article.do?command=viewArticleBasic&articleId=9055858

http://isc.sans.org/diary.html?storyid=3810

http://explabs.blogspot.com/2008/01/so-this-is-kind-of-interesting.html

http://www.computerworld.com/action/article.do?command=viewArticleBasic&articleId=9055599

http://www.informationweek.com/shared/printableArticle.jhtml?articleID=205600157

http://websmithrob.wordpress.com/2008/01/07/nuc8010com-real-exploit-hack-via-sql-injection/

http://blog.trendmicro.com/new-realplayer-exploit/

http://www.trendmicro.com/vinfo/virusencyclo/default5.asp?VName=EXPL%5FREALPLAY%2EH

http://www.symantec.com/enterprise/security_response/

http://ddanchev.blogspot.com/2008/01/massive-realplayer-exploit-embedded.html

0 comentarios:

Publicar un comentario